❖ 本調査レポートに関するお問い合わせ ❖

## サイバー兵器市場:詳細分析(2025-2032年)

### 市場概要

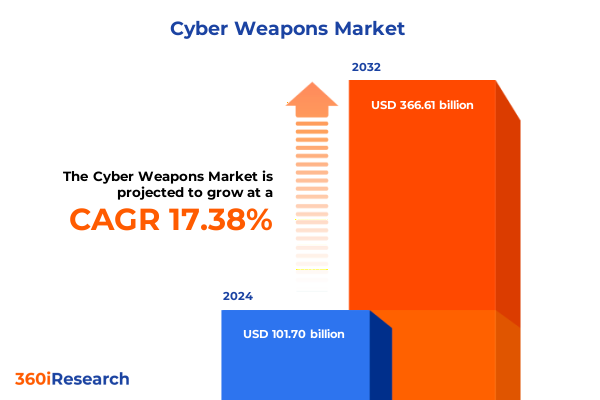

サイバー兵器市場は、2024年に1,017億ドルと推定され、2025年には1,195.9億ドルに達すると予測されています。その後、年平均成長率(CAGR)17.38%で成長し、2032年には3,666.1億ドル規模に達すると見込まれています。この市場は、サイバー兵器の高度化とアクセシビリティの加速という前例のない状況に直面しています。人工知能(AI)と自動化における急速な技術的進歩は、悪意あるアクターが高度な持続的脅威(APT)、ボットネット、ランサムウェアキャンペーンを最小限の技術的専門知識で展開することを可能にし、参入障壁を低下させました。同時に、ダークウェブフォーラムで入手可能なコモディティマルウェアキットの普及は、大規模な分散型サービス拒否(DDoS)攻撃やステルスな侵入キャンペーンを実行する能力を民主化しています。

その結果、今日のセキュリティチームは、絶え間ないイノベーション、国家レベルの能力と犯罪組織との境界線の曖昧化、リモートワークとクラウド導入によって拡大する攻撃対象領域によって特徴づけられる脅威環境に対処しなければなりません。従来の境界ベースの防御からゼロトラストアーキテクチャへの移行は、攻撃者が技術的脆弱性と人的要因の両方を悪用するため、極めて重要になっています。本レポートは、サイバー兵器の状況を包括的に概観し、複雑なダイナミクスを実行可能なインテリジェンスへと昇華させます。攻撃者の戦術を再構築する変革的な変化、最近の貿易措置の波及効果、そして兵器の種類、展開モデル、攻撃ベクトルに関する微妙なセグメンテーションに焦点を当てています。

### 推進要因

**1. 新興サイバー兵器技術と組織のセキュリティ態勢への影響**

過去数年間で、脅威アクターは機械学習を統合した自動化プラットフォームを採用し、従来のシグネチャベースの防御を回避するためにリアルタイムで適応する高度なマルウェア亜種を作成できるようになりました。同時に、偵察ツールとAI駆動型意思決定エンジンの融合により、過去のベンチマークをはるかに超える成功率を維持する、高度にパーソナライズされたスピアフィッシング作戦が誕生しました。攻撃者が自動化パイプラインを洗練させるにつれて、防御側はハイブリッド環境におけるステルスな侵害を明らかにする行動分析と脅威ハンティングの実践に焦点を移す必要があります。

一方、グローバルなデジタルサプライチェーンはより複雑になり、攻撃者はオープンソースソフトウェア、ミドルウェア、クラウドオーケストレーションフレームワーク内の依存関係を悪用する能力を向上させています。特に、エクスプロイトキットは、コンテナエスケープ技術、マイクロサービスハイジャック、APIレベルの脆弱性を利用して、外科的精度でエンタープライズネットワークに侵入しています。その結果、セキュリティオペレーションセンター(SOC)は、エンドポイント検出、クラウドワークロード保護、ネットワーク分析からのテレメトリを融合する統合脅威インテリジェンスプラットフォームを採用し、分散インフラ全体で包括的な状況認識を維持しています。この高度な持続的脅威と人工知能の融合は、セキュリティリーダーが戦略的優位性を維持するために、攻撃者と同じくらいダイナミックに戦術を進化させなければならないという転換点を示しています。

**2. 2025年米国貿易関税がサイバー兵器サプライチェーンと防御態勢に与える多面的な影響**

2025年、米国政府によって課された一連のエスカレートする貿易措置は、サイバー攻撃作戦で広く使用される半導体輸入、ソフトウェアライセンス、ハードウェアコンポーネントに対する関税を引き上げました。これらの政策変更は、エクスプロイトキット、ボットネットインフラストラクチャ、コマンド&コントロール(C2)フレームワークの確立されたサプライチェーンを混乱させ、合法的なセキュリティベンダーと違法なオペレーターの両方にとってコストの増加と調達期間の延長につながりました。その結果、一部の攻撃者グループはレガシーハードウェアとオープンソースツールキットの再利用に転換し、他のグループは独自のIoTボットネット開発に投資を振り向け、セキュリティが不十分なエッジデバイスに対する脅威を増幅させました。

同時に、これらの関税の波及効果は、北米の企業や政府機関にサイバーセキュリティ技術の調達元を多様化するよう促しました。この再調整により、ベンダーエコシステムはより細分化され、防御チームはコスト、コンプライアンス、技術的互換性の間のトレードオフを考慮するようになりました。さらに、サプライチェーンの再構築は、国内製造コンポーネントとソフトウェアプラットフォームに特化した新興セキュリティイノベーターに新たな機会を創出しました。全体として、これらの貿易政策の累積的な影響は、調達戦略におけるパラダイムシフトを加速させ、組織に地政学的不確実性と変動するコスト構造によって定義される市場におけるリスクを再評価するよう強いています。

**3. サイバー兵器市場の複雑なセグメンテーション**

サイバー兵器市場は、兵器の種類、攻撃ベクトル、業界垂直、展開モデル、組織規模によって多層的にセグメント化されています。

* **兵器の種類別:**

* **ボットネット:** IoTとPCの両方の亜種を含み、接続されたデバイスの遍在性または大量のコンピューティングリソースを分散型攻撃に悪用します。

* **DDoSツール:** アプリケーション層を標的とするものから、大量のネットワークフラッドまで多岐にわたります。

* **エクスプロイトキット:** 特殊なクリミナルウェアとドライブバイダウンロードフレームワークに分類されます。

* **マルウェア:** ファイルレス永続化メカニズムから、従来のウイルス、ワーム、トロイの木馬ペイロードまで様々です。

* **フィッシング:** クローンフィッシング、スピアフィッシング、ホエーリングキャンペーンなどがあり、欺瞞的なメッセージングを通じてユーザーを侵害するように設計されています。

* **ランサムウェア:** 暗号化型、ロッカー型、スケアウェア型があります。

* **リモートアクセス型トロイの木馬(RAT):** バックドアとキーロギング機能を備え、長期的な侵入とデータ流出を容易にします。

* **攻撃ベクトル別:**

* 電子メールを介した脅威、内部関係者によるリスク、モバイル固有の悪用、ネットワークベースの侵入、ウェブ駆動型攻撃に二分されます。各ベクトルには、エンドポイント脅威検出、電子メールスキャン、ユーザー行動分析、ウェブアプリケーションファイアウォールを統合する bespoke な検出および緩和戦術が必要です。

* **業界垂直別:**

* **銀行・金融サービス:** 認証情報窃盗や取引詐欺を悪用する標的型攻撃に遭遇します。

* **政府機関:** 市民と防衛の優先順位のバランスを取りながら、高度な偵察とデータ抜き取り作戦に直面します。

* **医療環境:** 病院、診療所、製薬ネットワークに対するランサムウェアによる封鎖に対処する必要があります。

* **通信プロバイダー:** ネットワークインフラストラクチャに対する大量のストレステストに苦慮しています。

* **小売業:** 実店舗型かeコマース型かにかかわらず、POSシステムに特化したスキミングマルウェアやサプライチェーン改ざんの脅威に直面します。

* **展開モデル別:**

* クラウドネイティブ防御プラットフォームとハイブリッドクラウドアーキテクチャが台頭していますが、オンプレミスソリューションはレガシーインフラストラクチャの保護において依然として関連性があります。

* **組織規模別:**

* 大規模企業は、マネージド検出サービスや脅威インテリジェンスサブスクリプションへの投資を増やしています。一方、中小企業は、予算の制約から統合されたセキュリティスタックやアウトソースされた仮想セキュリティオペレーションを採用することがよくあります。

この多次元的なセグメンテーションの洞察は、セキュリティリーダーが直面する特定の脅威ベクトル、技術構成、運用コンテキストに応じて、制御と投資を調整する必要性を強調しています。

**4. 地域別サイバー兵器の採用と脅威状況の差異**

地域分析は、現地の政策、技術インフラ、脅威アクターのエコシステムによって形成されるサイバー兵器の拡散における異なる傾向を浮き彫りにしています。

* **南北アメリカ:** 規制の監視強化とサイバーセキュリティにおける高度なR&Dイニシアチブが、プロアクティブな脅威ハンティングとAI駆動型分析の迅速な採用を推進しています。北米およびラテンアメリカの組織は、重要インフラと金融システムの保護を優先し、情報共有とインシデント対応の調整のために官民セクター間の強固なパートナーシップを育成しています。

* **EMEA(ヨーロッパ、中東、アフリカ):** 多様な規制体制と地政学的緊張に影響される戦略のモザイクを示しています。EUの厳格なデータ保護基準は、プライバシー保護セキュリティソリューションの展開を加速させています。一方、中東諸国政府は、重要な石油および輸送ネットワークを保護するために、主権サイバーセキュリティプラットフォームに投資しています。リソースの制約に直面しているアフリカ諸国は、政府機関と新興フィンテックベンチャーの両方を標的とするランサムウェアおよびフィッシングキャンペーンの増加に対抗するため、モバイル中心の脅威インテリジェンスとコミュニティ主導のセキュリティフレームワークをますます活用しています。

* **アジア太平洋(APAC):** 製造業のデジタル化とIoTの遍在性の融合が、ボットネットとサプライチェーンの悪用にとって肥沃な土壌を生み出しています。地域の大国は、独自のサイバーセキュリティ研究に多額の投資を行い、エンドポイント保護プラットフォームと脅威インテリジェンス共有アライアンスの迅速な反復につながっています。オーストラリアと日本の成功事例は、大規模な分散型サービス拒否攻撃や国家支援の侵入キャンペーンを未然に防ぐ上で、国家サイバーセキュリティ機関と民間サイバーセキュリティ企業との緊密な統合の利点を示しています。その結果、APACのセキュリティ状況は、攻撃的な脅威攻撃者の戦略と、同様に大胆な防御イノベーションが融合しており、ダイナミックな地域エコシステムを強調しています。

### 展望

**1. 主要なサイバー兵器技術プロバイダーの戦略的ポジショニングとイノベーション**

サイバー兵器技術分野の主要プレーヤーは、AI駆動型脅威検出、自動インシデント対応オーケストレーション、クラウドネイティブセキュリティ制御などの分野での専門化を通じて差別化を図り続けています。主要企業は、高度なテレメトリ取り込みを活用して、ネットワークトラフィック異常に対するリアルタイムの可視性を提供し、エンドポイント、クラウドワークロード、ユーザーIDシステムからのデータを統合しています。北米とヨーロッパのイノベーションセンターは、攻撃者のTTP(戦術、技術、手順)の進化に合わせて検出ロジックを適応させるために、強化学習を採用する自律型防御エンジンの開発に注力しています。

学術研究機関や政府機関の研究室からスピンアウトした新興の挑戦者は、サプライチェーンセキュリティ、コンテナ分離、セキュアなソフトウェア開発ライフサイクル(SDLC)統合への新しいアプローチで注目を集めています。これらの企業は、従来のマネージドセキュリティサービスプロバイダーと協力して、既存のオーケストレーションプラットフォーム内に新しい対策モジュールを組み込み、エンタープライズクライアントの統合摩擦を低減しています。一方、専門のブティックベンダーは、医療ランサムウェア防御や産業用制御システム(ICS)保護などのニッチな垂直市場をターゲットにしており、コンプライアンス要件とリアルタイムの運用制約に最適化されたオーダーメイドのモジュールを提供しています。この競争環境は、多様なセキュリティアーキテクチャにシームレスに接続しながら、大規模で高いパフォーマンスを維持できる相互運用可能なソリューションへのニーズの高まりを反映しています。

**2. 経営幹部向け戦略ロードマップ**

経営幹部は、クロスドメインデータソースを統合し、オープン脅威交換標準をサポートする脅威インテリジェンスプラットフォームの採用を優先し、新たな攻撃パターンの迅速な検出と緩和を可能にするべきです。セキュリティオペレーション、エンジニアリング、リスク管理チーム間の緊密な協力を促進することで、組織は防御策が戦略的ビジネス目標とコンプライアンスフレームワークに合致していることを確実にできます。さらに、脅威ハンティング、インシデント対応、クラウドセキュリティなどの分野における継続的なスキル開発への投資は、内部チームが悪意あるアクターの動きを予測し、平均修復時間(MTTR)を短縮する能力を高めます。

リーダーはまた、サプライチェーンのレジリエンスを再評価し、厳格なベンダー検証プロセスを確立し、地政学的混乱を緩和するためにテクノロジーパートナーを多様化する必要があります。ゼロトラストセグメンテーションとマイクロペリメーターの実施を試験的に導入することで、エンタープライズネットワーク内での横方向の移動を制限でき、高度な欺瞞技術は、洗練された侵入試行を明らかにする上で強力な増幅器として機能します。最後に、アプリケーション開発ライフサイクルと運用技術(OT)展開に「セキュリティ・バイ・デザイン」を組み込むことは、長期的なリスク削減を推進し、新しいデジタルイニシアチブが意図せず攻撃対象領域を拡大しないことを保証します。要するに、プロセス、人材、技術への戦略的な投資の組み合わせが、業界リーダーをますます俊敏で自動化された脅威アクターよりも優位に立たせるでしょう。

以下に、目次を日本語に翻訳し、詳細な階層構造で示します。

—

**目次**

1. 序文

* 市場セグメンテーションとカバレッジ

* 調査対象期間

* 通貨

* 言語

* ステークホルダー

2. 調査方法

3. エグゼクティブサマリー

4. 市場概要

5. 市場インサイト

* 人間の介入なしにグローバルネットワーク全体で自己増殖するように進化するAI搭載自律型マルウェア

* 秘密裏の侵入を目的として重要なソフトウェアアップデートを標的とする国家支援型サプライチェーンサイバー攻撃

* 新しい脆弱性の迅速な兵器化を促進するためにダークウェブ上で拡大するゼロデイエクスプロイト市場

* 次世代**サイバー兵器**の開発に影響を与える耐量子暗号の軍拡競争

* 分散型攻撃にスマートホームデバイスの脆弱性が悪用され、IoTボットネットの兵器化が進展

* 低スキルアクターが高影響の企業恐喝キャンペーンを展開可能にするRansomware-as-a-serviceの革新

* 戦略的な地政学的影響力のためにサイバー作戦に統合されるディープフェイクを利用した偽情報キャンペーン

* 既製の攻撃能力のためのスケーラブルなインフラを提供するクラウドベースの**サイバー兵器**プラットフォーム

* 低遅延通信サービスを妨害するために5Gネットワークインフラを標的とするマルウェアの拡散

* 重要インフラの安定性を脅かす産業用制御システム向けカスタムファームウェアルートキット

6. 2025年米国関税の累積的影響

7. 2025年人工知能の累積的影響

8. **サイバー兵器**市場、兵器タイプ別

* ボットネット

* IoTボットネット

* PCボットネット

* DDoSツール

* アプリケーション層攻撃

* ネットワークフラッド

* エクスプロイトキット

* クライムウェアキット

* ドライブバイキット

* マルウェア

* ファイルレスマルウェア

* トロイの木馬

* ウイルス

* ワーム

* フィッシングツール

* クローンフィッシング

* スピアフィッシング

* ホエーリング

* ランサムウェア

* クリプトランサムウェア

* ロッカーランサムウェア

* スケアウェア

* リモートアクセス型トロイの木馬

* バックドア

* キーロガー

9. **サイバー兵器**市場、攻撃ベクトル別

* 電子メール

* 内部者

* モバイル

* ネットワーク

* ウェブ

10. **サイバー兵器**市場、産業分野別

* BFSI

* 銀行

* 金融サービス

* 保険

* 政府

* 一般政府

* 防衛

* ヘルスケア

* クリニック

* 病院

* 製薬

* IT・通信

* 企業

* サービスプロバイダー

* 小売

* 実店舗

* Eコマース

11. **サイバー兵器**市場、展開モデル別

* クラウド

* ハイブリッド

* オンプレミス

12. **サイバー兵器**市場、組織規模別

* 大企業

* 中小企業

13. **サイバー兵器**市場、地域別

* 米州

* 北米

* 中南米

* 欧州、中東、アフリカ

* 欧州

* 中東

* アフリカ

* アジア太平洋

14. **サイバー兵器**市場、グループ別

* ASEAN

* GCC

* 欧州連合

* BRICS

* G7

* NATO

15. **サイバー兵器**市場、国別

* 米国

* カナダ

* メキシコ

* ブラジル

* 英国

* ドイツ

*

………… (以下省略)

❖ 本調査レポートに関するお問い合わせ ❖

現代の安全保障環境において、サイバー兵器は従来の物理的な兵器とは異なる、新たな次元の脅威としてその存在感を増している。サイバー兵器とは、情報システムやネットワークを標的とし、データの窃取、破壊、改ざん、あるいはシステムの機能停止などを引き起こすために設計されたソフトウェアやハードウェア、またはそれらを組み合わせた攻撃手法の総称である。その特徴は、物理的な国境を越え、匿名性が高く、低コストで広範囲に影響を及ぼし得る点にあり、国家間の紛争やテロ、さらには経済活動にまで深刻な影響を与える可能性を秘めている。

サイバー兵器の主な標的は、電力網、交通システム、金融機関、通信インフラといった国家の重要インフラ、軍事システム、政府機関、そして企業の機密情報システムなど多岐にわたる。これらのシステムが攻撃を受ければ、社会機能の麻痺、経済的損失、国家安全保障への直接的な脅威、さらには人命に関わる事態に発展する恐れもある。例えば、産業制御システム(SCADA)への攻撃は、工場や発電所の物理的な破壊に繋がりかねず、サイバー空間での行動が現実世界に甚大な被害をもたらす可能性を明確に示している。

サイバー兵器の開発と運用には、主に国家、国家支援型のアクター、そして高度な技術を持つ犯罪組織などが関与している。国家は、スパイ活動、他国のインフラへの妨害、紛争時の優位性確保、あるいは政治的影響力の行使を目的としてサイバー兵器を開発・配備している。その動機は、情報収集から大規模な破壊工作まで広範にわたり、平時においても水面下でのサイバー攻撃が常態化しているのが現状である。

サイバー兵器がもたらす最大の課題の一つは、攻撃元の特定が極めて困難であるという「アトリビューション問題」である。攻撃者は、複数の国を経由するサーバーや匿名化技術を駆使することで、自らの痕跡を巧妙に隠蔽する。このため、攻撃を受けた側が報復措置を取ろうにも、誰に対して行うべきか判断が難しく、従来の抑止理論が適用しにくいという特性を持つ。また、サイバー兵器は一度開発されると、その技術が拡散しやすく、意図しない第三者の手に渡るリスクも常に存在する。

さらに、サイバー空間における技術革新は日進月歩であり、新たな脆弱性(ゼロデイ脆弱性)が日々発見され、それを悪用するサイバー兵器も絶えず進化している。このため、防御側は常に最新の脅威に対応するための技術的防御の強化、人材育成、そして情報共有が不可欠となる。しかし、防御側がどれだけ対策を講じても、攻撃側はたった一つの脆弱性を突けば目的を達成できるため、常に攻撃側が有利な「非対称性」がサイバー戦の根本的な性質として存在する。

このような状況下で、サイバー兵器の脅威に対処するためには、単一国家の努力だけでは限界がある。国際社会全体での協力体制の構築が不可欠であり、サイバー空間における行動規範の確立、国際法の適用に関する議論の深化、そして信頼醸成措置の推進が求められている。また、技術的な防御力の向上に加え、サイバー攻撃に対するレジリエンス(回復力)を高めるための戦略的な投資や、官民連携による情報共有体制の強化も急務である。サイバー兵器がもたらす脅威は、単なる技術的な課題に留まらず、国家安全保障、国際関係、そして社会全体の安定を揺るがす複合的な問題であり、その対策には、技術的防御の強化、国際的な規範の確立、そして継続的な対話と協力が不可欠であると言えるだろう。

[調査レポートPICK UP]

- 世界の自動車用ラジエーター市場:製品種類別、エンドユーザー別、地域別(2025年~2032年)

- ポリトリメチレンテレフタレートの世界市場(2025-2032):グローバル産業分析、規模、シェア、成長、動向、予測

- GNSS補正サービスのグローバル市場:動向・予測・競争分析(~2031年)

- 外来サービスのグローバル市場:2031年までの動向・予測・競争分析

- ゲベールアルコールの世界市場(2025-2032):グローバル産業分析、規模、シェア、成長、動向、予測

- ポリ乳酸の世界市場(2025-2032):グローバル産業分析、規模、シェア、成長、動向、予測

- 世界の変性アルコール市場:製品種類別、エンドユーザー別、地域別(2025年~2032年)

- 世界の船舶用スペアパーツ&機器市場:製品種類別、エンドユーザー別、地域別(2025年~2032年)

- 眼鏡のグローバル市場:動向・予測・競争分析(~2031年)

- デュアル圧力・温度センサーのグローバル市場:動向・予測・競争分析(~2031年)